Bedrijven die IoT-oplossingen implementeren moeten beveiliging tot een prioriteit maken, zodat ze kunnen verdedigen, detecteren en reageren op cyberdreigingen. Het ontwerpen van oplossingen met beveiliging in het achterhoofd is echter slechts één onderdeel van het totale plaatje. Om er zeker van te zijn hoe effectief hun aanpak is, zouden bedrijven ook moeten repeteren om eventuele lacunes aan het licht te brengen en de acties te identificeren die ze moeten nemen om de risico’s verder te beperken.

Waarom bedrijven actie moeten ondernemen op het gebied van IoT-beveiliging

IoT-oplossingen worden geconfronteerd met aanzienlijke beveiligingsrisico’s. Cybercriminelen zullen elke kwetsbaarheid die ze kunnen vinden uitbuiten en profiteren van de situatie, en disruptie veroorzaken. Naarmate het aantal IoT-apparaten groeit, neemt ook de kans op het doorbreken van de defensies van bedrijven en het veroorzaken van beveiligingsincidenten toe. Helaas gebeuren dergelijke gebeurtenissen. Volgens een rapport van SonicWall waren er in de eerste helft van 2022, 57 miljoen IoT-malware-aanvallen, een stijging van 77%.

Malware, ransomware en alle andere soorten cyberaanvallen kunnen op verschillende niveaus aanzienlijke schade aanrichten. Bedrijven maken de kosten van het identificeren en stoppen van de aanval, vervolgens moeten ze de kwestie rechtzetten, daarna kunnen ze de kosten van downtime en herstel tellen.

Bovenop dit alles kunnen bedrijven boetes krijgen als het beveiligingsincident een tekortkoming in de naleving betrof. Ze kunnen ook apparaten moeten terugroepen, wat miljoenen kan kosten. De grootste kostenpost is echter vaak de onschatbare merk- en reputatieschade.

Om een idee te krijgen van de cijfers die hierbij betrokken kunnen zijn, kunnen we kijken naar rapporten zoals de Cost of a Data Breach 2022 van IBM, die de gemiddelde kosten van een ransomware-aanval op $ 4,5 miljoen schatte.

Ondanks de duidelijke dreiging, meldt Kaspersky dat 43% van de bedrijven hun IoT-oplossingen niet volledig beschermt. Ruim een derde (35%) verwijst naar een gebrek aan personeel of specifieke expertise op het gebied van IoT-beveiliging, terwijl 40% moeite heeft om een geschikte oplossing te vinden.

Het is dan ook niet verwonderlijk dat een enquête onder bedrijven, uitgevoerd door Transforma Insights in 2022 uitwees dat beveiliging de tweede meest invloedrijke factor was, na alleen IoT-reputatie/merk, wanneer bedrijven een leverancier kiezen.

Hoe kunnen bedrijven IoT-oplossingen beveiligen?

Bedrijven moeten een ‘root-and-branch’-benadering van IoT-beveiliging hanteren. De dreiging kan overal komen en elk onderdeel van een IoT-implementatie targeten. Het kan het apparaat, de applicatie of de gegevensoverdracht aanvallen; het kan zelfs een ingang vinden via het gedrag van werknemers of processen die kwetsbaarheden achterlaten.

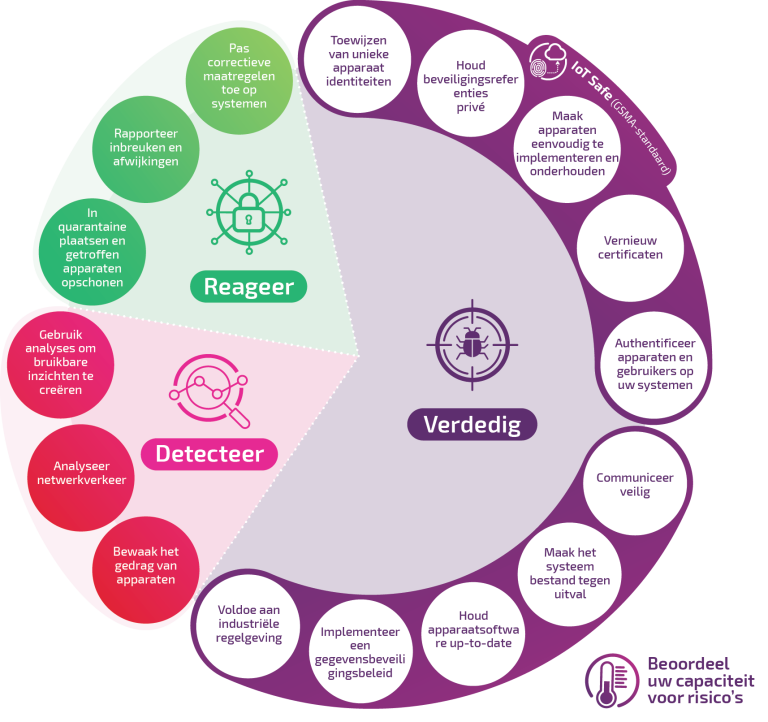

Om het risico te beperken, moeten bedrijven verdedigen, detecteren en reageren. Wireless Logic vat de maatregelen die bedrijven zouden moeten nemen op het gebied van technologie, standaarden en beste praktijken samen in het Security Framework , dat hier wordt geïllustreerd:

Het raamwerk definieert een reeks acties om oplossingen te verdedigen. Deze omvatten het voorkomen van ongeoorloofde toegang tot apparaten, cloudinfrastructuur of gegevens, het up-to-date houden van apparaatsoftware en het voldoen aan markt- en branchevoorschriften.

Verbazingwekkend genoeg duurt het gemiddeld 212 dagen om een datalek te detecteren, volgens een rapport van IBM Security/Ponemon Institute. Om ongewenste activiteiten te detecteren, moeten bedrijven het gedrag van apparaten monitoren en netwerkverkeer analyseren om ongebruikelijke zaken op te sporen.

Ten slotte moeten bedrijven in het geval van een inbreuk snel en accuaat reageren om getroffen apparaten te isoleren en op te schonen, inbreuken te melden en corrigerende maatregelen te nemen. Geautomatiseerde tegenmaatregelen kunnen het forceren van een software-update of het volledig buiten gebruik stellen van een apparaat omvatten.

Hoe u IoT-beveiliging kunt oefenen: voorbereid is het halve werk

Verdedigen, detecteren en reageren zijn allemaal essentieel om het risico op zwakke schakels in de keten van IoT-beveiliging te minimaliseren, maar het oefenen ervan is dat ook. Bedrijven moeten tot de optimale manier komen om met een situatie aan te pakken door te oefenen.

Het oefenen van beveiliging in de ontwerpfase, voordat producten op de markt worden gebracht, kan ertoe leiden dat problemen worden opgelost voordat ze problemen kunnen veroorzaken, evenals het ontwerpen voor de juiste gedragingen.

Dat gezegd hebbende, moeten bedrijven nog steeds voorbereid zijn op mogelijke aanvallen. Een van de belangrijkste dingen om te oefenen is het herkennen van een probleem en het initiëren van een geschikte reactie. Dit komt omdat de snelheid van reactie centraal staat in het resultaat van een beveiligingsincident en scenario-oefeningen kunnen hier een enorme impact op hebben. Voorbereid is immers het halve werk.

‘Digital twins’ kunnen worden gebruikt om beveiligingsdreigingen te modelleren door te fungeren als virtuele representatie van apparaten of processen. Door simulaties uit te voeren, kunnen bedrijven scenario’s oefenen, zoals firmware-updates over-the-air. Dit kan onthullen hoe applicaties zullen reageren op updates, bijvoorbeeld het identificeren van valse vlaggen, zodat deze kunnen worden aangepakt voor een soepele ‘real-world’ toepassing.

Bereid u voor door een aanval te simuleren

Tools die beveiligingsaanvallen simuleren, helpen bedrijven te oefenen hoe ze zullen reageren en handelen in het geval van een daadwerkelijk incident.

Gespecialiseerde bedrijven bieden ook workshops aan waarin ze een ‘wat als?’ nagebootste situatie presenteren. Deze zijn specifiek voor de organisatie en IoT-oplossing, met scenario’s die aansluiten op de toepassingen en systemen die het bedrijf gebruikt. Ze zullen een gedetailleerde doorloop van de stappen die het bedrijf moet nemen om met zo’n situatie om te gaan, faciliteren. Dit biedt waardevolle inzichten.

Het is belangrijk dat bedrijven een ransomware-strategie hebben en oefenen hoe ze zouden reageren op een ransomware-incident. Hierbij zijn enkele overwegingen van belang, zoals de vraag of men al dan niet moet betalen bij een losgeld-eis, en of het afsluiten van een ransomware-verzekering verstandig is. In het geval van een verzekeringskeuze is het cruciaal dat bedrijven duidelijkheid hebben of deze verzekering alleen de kosten van het losgeld dekt. Er zijn namelijk extra mogelijke kosten, zoals die voor probleemoplossing, inkomstenderving en eventuele reputatieschade.

Een bedrijf dat te maken krijgt met een ransomware-aanval, moet deze belangrijke beslissingen niet voor de eerste keer onder druk overwegen. Ze dienen van tevoren na te denken over hoe ze zouden handelen en zich voor te bereiden op mogelijke aanvallen.

Bedrijven moeten actie ondernemen op het gebied van IoT-beveiliging om het risico van cybersecurity-incidenten, die aanzienlijke gevolgen kunnen hebben, te minimaliseren. IoT-oplossingen bestaan uit diverse componenten die allemaal grondig moeten worden overwogen en beschermd, zonder de menselijke factor en processen uit het oog te verliezen. Het oefenen van IoT-beveiliging is van cruciaal belang om het bedrijf zo goed mogelijk voor te bereiden en eventuele zwakke plekken op te sporen en aan te pakken.

Neem gerust contact met ons op als u meer wilt weten over hoe Wireless Logic u kan ondersteunen met uw IoT-beveiliging.