IoT-apparaten genereren en delen belangrijke gegevens, maar in het rapport ‘State of the Connected World’ uit 2023 van het World Economic Forum wordt cyber intelligente beveiliging als de “op één na grootste fundamentele governance-kloof”. Het oplossen van deze kloof en een alomvattende benadering van IoT-beveiliging in het algemeen moet een topprioriteit zijn voor alle bedrijven die betrokken zijn bij het ontwerpen en implementeren van IoT-oplossingen. Om te helpen heeft Wireless Logic een beveiligingsraamwerk ontwikkeld, een model voor de systematische end-to-end beheersing van IoT-oplossingen.

Wat zijn de veiligheidsrisico’s voor het IoT?

IoT-apparaten communiceren met servers en presenteren inloggegevens die moeten worden gevalideerd. Ze delen vaak gevoelige gegevens en draaien applicaties die veilig moeten zijn. Zonder adequate verdediging kunnen ze kwetsbaar zijn voor malware, ransomware, man-in-the-middle (MiTM) en andere aanvallen.

Het is dus duidelijk dat IoT-oplossingen end-to-end moeten worden beveiligd, omdat een cyberaanval elke mogelijke schakel in de keten zal treffen. IoT-implementaties zijn vaak omvangrijk, wat betekent dat ze een groot aanvalsoppervlak bieden. Als er een manier is om binnen te komen, wat net zo goed kan zijn via personeel dat onvoldoende is opgeleid in phishing als via kwetsbaarheden in apparaatsoftware, kan een cyberaanval worden gevonden.

Om deze reden moet de beveiliging beginnen, maar niet stoppen bij het ontwerp. Een holistische benadering van het oplossingsontwerp houdt rekening met de toekomstige mogelijkheid om incidenten gedurende de waarneming van apparaten te verwachten, waarschijnlijk en erop te reageren. Robuuste beveiliging is echter end-to-end: er moet worden gecontroleerd naar processen en mensen, inclusief die van betrouwbare apparaten.

Hoeveel cyberaanvallen treffen het IoT?

Een rapport van SonicWall onthulde dat er in de eerste helft van 2022 maar liefst 57 miljoen IoT-malware-aanvallen waren, een stijging van 77%. Niettemin meldt Kaspersky dat 43% van de bedrijven hun IoT-oplossingen niet volledig beschermt. Meer dan een derde (35%) heeft moeite met het vinden van een passende oplossing.

Dit is zeer moeilijk omdat malware- of ransomware-aanvallen, datalekken en elke andere vorm van cyberaanval op veel niveaus schade kunnen aanrichten. De kosten voor het stoppen van de aanval, het corrigeren van de problemen en de verliezen als gevolg van herstel en uitvaltijd kunnen enorm zijn. Daarnaast kunnen boetes volgen bij besmet van veroorzaken, en de vaak niet meetbare impact van reputatie- en merkschade is aanzienlijk.

Het terugroepen van apparaten kan miljoenen kosten en beveiligingsproblemen een bijdragende risicofactor zijn. In de Cost of a Data Breach Report 2022 van IBM werd de gemiddelde kostprijs van een ransomware-aanval geschat op $4,5 miljoen.

Beveiligingsbehoeften voor IoT

Het is duidelijk dat het niet lukt van IoT-implementaties een enorm risico met zich meebrengt. Om dit te verminderen, moet de beveiliging alomvattend zijn en end-to-end werken , te beginnen met de simkaart, de basis van vertrouwen die wordt gebruikt om apparaten te authenticeren.

Daarnaast omvatten mechanismen voor het verwijderen van tweerichtingscommunicatie en gegevens beveiligde privétoegangspuntnamen (APN’s), waardoor virtuele privénetwerken en vaste privé-IP’s worden uitgesloten.

Het is belangrijk om de mensen en processen niet te verwaarlozen, niet alleen die van onszelf, maar ook die van uw leveranciers. Ze zijn cruciaal voor de databeveiliging van uw bedrijf.

In feite moet beveiliging eigenlijk als een integraal geheel worden, niet als losstaande ingewikkelde eigenschappen. Het begint met het beoordelen van het vermogen van uw bedrijf om risico’s te beheren, gebaseerd op verschillende implementeren, waaronder de gevoeligheid van de gegevens.

dit begrepen is, moet een strategische benadering van beveiliging worden begrepen, beginnend met de bescherming van activa en gegevens, gevolgd door het vermogen om afwijkende situaties te impliceren bij implementatie van de oplossing, en tot slot de mogelijkheid om te reageren op beveiligingsincidenten.

IoT-beveiliging in 360 graden: het beveiligingsraamwerk van Wireless Logic

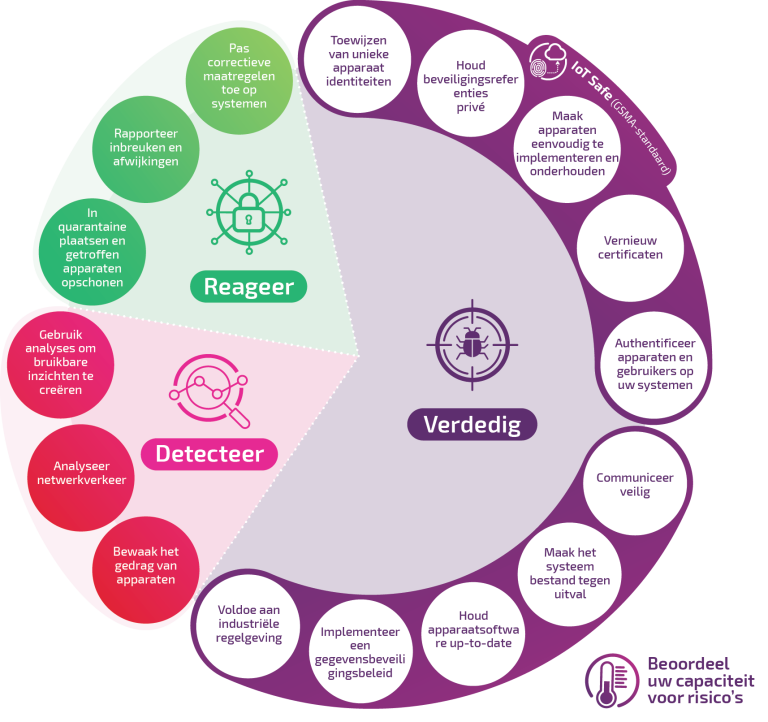

Het beveiligingsraamwerk van Wireless Logic biedt een model om de beveiliging van uw IoT te beoordelen. Het omvat een breed scala aan industriële capaciteiten, normen en beste uitgeoefend om de identiteits- en authenticiteitsbeleid van uw implementatie te versterken en u in staat te stellen om cyberaanvallen te verdedigen, op te sporen en erop te reageren.

Voor een effectieve verdediging is het beheer van het aanvalsoppervlak cruciaal om onbevoegde toegang tot apparaten, cloud-infrastructuur en gegevens te voorkomen. Beveiligingsmaatregelen in dit kader omvatten IoT SAFE (een SIM-standaard voor authenticatie en autorisatie van IoT-apparaten voor mobiele netwerken), cloud-authenticatie, software-updates, beveiligde communicatie en veilige APN’s.

Om grondig te kunnen investeren , is het essentiële om apparaten en netwerken voortdurend te monitoren op ongewone activiteiten. Dit vereist inzicht op de basis van gebruik en gedetailleerde analyses. Detectie kan bijvoorbeeld wijzigingen in doel-URL’s van dataverbruik signaleren.

Ondanks de onzichtbare verdedigings- en detectiemethoden blijft een snelle en nauwkeurige reactie op beveiligingsinbreuken van groot belang. Geautomatiseerde tegenmaatregelen kunnen beveiligingsdreigingen isoleren, zoals die van gecompromitteerde apparaten, en herstelmaatregelen initiëren door bijvoorbeeld verplichte software-updates door het uitvoeren van het apparaat volledig uit te schakelen.

IoT-bedrijven moeten beveiliging als prioriteit stellen om effectieve bescherming, detectie en reactie op cyberdreigingen mogelijk te maken. Ontdek hoe Wireless Logic u kan helpen via het beveiligingsraamwerk.